Contrairement à ce que vous pourriez entendre sur Twitter, les bots ne sont pas toujours mauvais - ce sont simplement des scripts logiciels qui vivent sur les ordinateurs. Internet tel que nous le connaissons aujourd'hui n'existerait pas sans les tâches que les « bons bots » accomplissent tout le temps. Par exemple, les moteurs de recherche et les sociétés antivirus utilisent d'énormes quantités de « bons bots » pour parcourir, analyser et cataloguer les données des serveurs Web.

Les « mauvais bots », en revanche, sont des vecteurs de cybercriminalité. Ils peuvent voler les identifiants de connexion et pirater les comptes, répandre de la désinformation ou voler les transactions de commerce électronique. Les cybercriminels relient souvent ces bots à des réseaux de bots organisés de plus grande taille pour maximiser l'échelle d’action et les dommages.

Bien qu'il soit simple d'identifier et de suivre l'activité des bons bots parce qu'ils s'identifient généralement très spécifiquement, les mauvais bots masquent leur activité en faisant semblant d'être humains. C'est pourquoi il est si important que les entreprises deviennent capables d'identifier le trafic frauduleux.

Un nouvel adversaire plus humanoïde

La première génération de « mauvais bots » fonctionnait selon des règles assez rudimentaires. Ils étaient généralement exécutés à partir de centres de données ou de quelques adresses IP seulement et se comportaient de manière prévisible. Par exemple, ils visitaient un site Web des milliers de fois à partir de la même adresse IP pendant exactement la même durée par page. En d'autres termes, ils n'étaient pas les meilleurs pour paraître humains. Pensez aux scripts informatiques qui contrôlaient les ennemis dans les vieux jeux vidéo : le boss était peut-être difficile à battre au début, mais dès que vous aviez découvert leurs schémas d'attaque, il était facile de les exploiter et de passer au niveau suivant. En conséquence, ces bots plus basiques étaient simples à détecter en cherchant simplement des comportements qui ne pouvaient pas être humains.

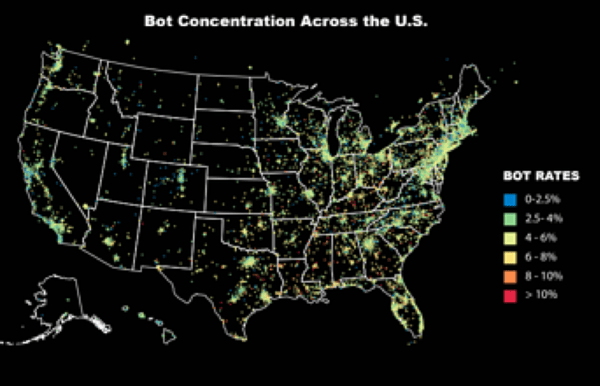

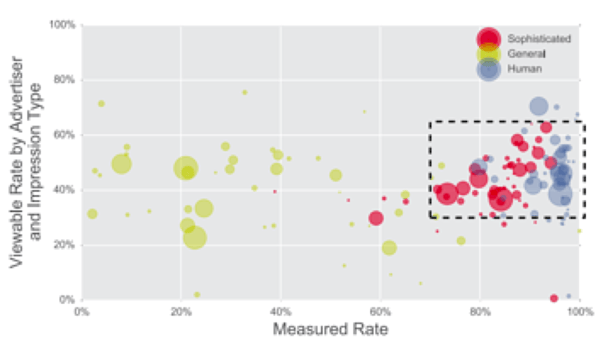

Mais au cours des dernières années, les cybercriminels ont mis sur pied des programmes plus sophistiqués qui peuvent imiter l'activité humaine. Il s'agit là d'une évolution impressionnante pour le domaine de la programmation, mais préoccupante du point de vue de la cybersécurité. Désormais, au lieu d'occuper un seul centre de données, les bots peuvent être placés sur des adresses IP résidentielles, où ils ont un comportement beaucoup plus humain.

Pour vérifier cette tendance dans la réalité, l'un de nos récents rapports sur le comportement des bots a démontré comment les bots peuvent se fondre dans l'activité humaine d'un point de vue à la fois géographique et visuel. Dans le premier graphique, vous pouvez voir que la concentration des bots imite étroitement la concentration humaine réelle aux États-Unis. Le second graphique montre comment les bots sophistiqués sont capables d'imiter efficacement les comportements de visualisation et de se fondre avec les humains.

Ces ordinateurs compromis sont souvent combinés pour former d'énormes botnets résidentiels, que les arnaqueurs peuvent envoyer en masse sur n'importe quel site Web. En fait, chez White Ops, nous constatons qu'environ 75% de l'activité des bots provient d'ordinateurs réels. Parce que ces bots ressemblent à des utilisateurs humains et qu’ils agissent comme tel, la plupart des activités des bots sont impossibles à distinguer de l'activité humaine à l'œil nu, ou par la plupart des logiciels de détection de robots.

Combattre les bots les plus sophistiqués d'aujourd'hui

L'approche traditionnelle de la défense contre les bots consiste à rechercher le type d'activités robotiques saccadées qui caractérisent les anciens bots. Malheureusement, les méthodes de détection utilisant cette approche ont été rendues plus ou moins obsolètes par les bots les plus évolués. Pour identifier et bloquer efficacement le trafic frauduleux, les défenseurs ont besoin d'une approche qui va plus loin : enquêter directement sur chaque interaction, sur chaque dispositif. La protection contre les bots doit évoluer et s'adapter à l'évolution des tactiques cybercriminelles, en s'assurant que les défenses puissent être mises en place même lorsque les cybercriminels ont intensifié leur jeu.